2025년 4월, SK텔레콤(SKT) 유심 해킹 사건이 발생해 2,500만 명에 달하는 가입자 정보가 유출되었습니다.

우리의 일상과 금융 생활을 위협하는 '심스와핑(SIM Swapping)' 공격 위험을 현실화했습니다.

그렇다면 경쟁 통신사인 KT와 LG유플러스(LGU+)는 과연 안전할까요?

심스와핑 위험성과 함께 국내 주요 통신 3사의 보안 수준을 분석합니다.

📌 심스와핑(SIM Swapping)이란?

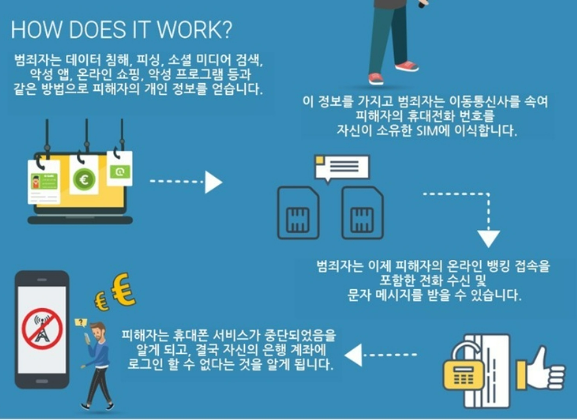

심스와핑은 해커가 타인의 유심(USIM) 정보를 악용해 자신의 스마트폰에 복제 유심을 등록하고, 피해자의 통신 기능을 가로채는 공격 기법입니다.

이를 통해 해커는 피해자의 문자 인증번호를 가로채 금융, SNS, 각종 인증 서비스를 탈취할 수 있습니다. 결국, 당신의 휴대폰 번호를 통해 모든 인증이 뚫리는 셈입니다.

- 유심 정보 탈취 → 해커의 스마트폰에 복제 등록

- 2차 인증 문자, 본인확인 문자 탈취

- 금융 계좌 인출, 메신저 사기, SNS 계정 탈취 가능

⚠ SKT 유심 해킹 사건과 심스와핑의 위험성

이번 SKT 유심 해킹 사건에서는 단순 연락처뿐만 아니라, 유심 일련번호(ICCID)와 같은 본질적인 통신 인증 정보가 대량 유출되었습니다.

즉, 피해자는 자신도 모르는 사이에 통신망이 해커에게 탈취당하고, 그로 인해 심각한 금융/개인정보 피해를 입을 수 있는 상태에 처한 것입니다.

※ 유출된 주요 정보: 이름, 생년월일, 전화번호, 유심 일련번호, 일부 인증 이력

🛡️ KT와 LGU+는 안전한가?

▶ 현재까지의 상황

- KT: "SKT와 다른 시스템 구조를 사용 중이며, 현재까지 유심 정보 대량 유출 사례 없음" 공식 발표

- LGU+: "SKT 해킹 사례 분석 중. 현재 추가 보안 점검 강화 중" 공지

즉, 현재까지 KT와 LGU+에서 대규모 유심 정보 유출은 보고되지 않았습니다. 하지만 전문가들은 SKT처럼 내부 인증 서버 취약점이 존재할 가능성을 경고하고 있습니다.

또한 해커들이 타 통신사 가입자 대상으로 피싱이나 소셜 해킹을 시도할 가능성은 여전히 존재합니다.

🔎 통신 3사 유심 보안 서비스 비교

| 구분 | SKT | KT | LGU+ |

|---|---|---|---|

| 유심 잠금 서비스 | O (요청 시 설정 가능) | O (MyKT앱에서 직접 설정 가능) | O (고객센터 요청 필요) |

| 번호변경/재발급 제한 | O (본인 요청 시 제한 설정 가능) | O (보안 설정 가능) | O (별도 신청 필요) |

| 본인확인 서비스 안전장치 | 부분 적용 (강화 예정) | 부분 적용 | 강화 적용 (2중 인증 필수화) |

| 추가 보안 서비스 | ‘USIM Lock’, ‘패턴 잠금’ 등 일부 서비스 제공 | ‘KT 모바일 보안팩’ 유료 상품 제공 | ‘U+스마트보안 서비스’ 무료 제공 |

요약: KT와 LGU+ 모두 유심 보호 기능을 제공하지만, 기본적으로 '신청자만' 설정해야 적용되는 구조입니다. 자동 적용은 아닙니다.

🛡️ 지금 당장 해야 할 대응 방법

- 본인 명의 통신사 앱 점검 (MyKT, U+앱 등)

- 유심 잠금 및 번호변경 제한 신청

- 모든 금융·SNS 계정 이중 인증(2FA) 강화

- 의심스러운 문자/전화 클릭 금지

- 비밀번호 주기적 변경

특히 SKT 가입자는 반드시 무상 유심 교체를 진행하고, KT·LGU+ 가입자도 사전 예방 차원의 보안 점검을 받는 것이 필요합니다.

✅ 결론: 이제는 모든 통신사가 위험하다

SKT 해킹 사건은 특정 통신사 문제를 넘어, 모든 통신 가입자가 위험에 노출될 수 있음을 보여줬습니다.

KT와 LGU+는 현재까지 안전하지만, 구조적 위험은 여전히 존재합니다. 심스와핑은 통신사, 국가를 가리지 않고 개인을 직접 노리는 공격입니다.

따라서, 지금 바로 스스로 보안 점검을 실시하고, 유심 보안 설정을 강화하는 것이 필수입니다.

나의 통신 보안, 내가 지켜야 합니다.

👉 다음 글 예고: "SKT 유출 이후 금융권 대혼란, 본인인증 어떻게 바뀌나?"